Основи інформаційної безпеки. Захист даних

Основи інформаційної безпеки. Захист даних

1.Інформаційна безпека - це стан захищеності систем обробки і зберігання даних, при якому забезпечено конфіденційність, доступність і цілісність інформації, або комплекс заходів, спрямованих на забезпечення захищеності інформації від несанкціонованого доступу, використання, оприлюднення, руйнування, внесення змін, ознайомлення, перевірки, запису чи знищення (у цьому значенні частіше використовують термін «захист інформації»).

2.Які основні складові має інформаційна безпека?

Доступність– це властивість інформації, що характеризує можливість за прийнятний час одержати на законних підставах потрібний інформаційний ресурс (послугу).

Цілісність -мається на увазі актуальність і несуперечність інформації, її захищеність від руйнування й несанкціонованої зміни.

Конфіденційність – це властивість інформації з обмеженим доступом, яка характеризує її захищеність від ознайомлення з нею осіб, яки не уповноважені на ці дії.

3.Класифікація загроз інформаційній безпеці.

Загрози інформаційній безпеці — сукупність умов і факторів, що створюють небезпеку життєво важливим інтересам особистості, суспільства і держави в інформаційній сфері. Основні загрози інформаційній безпеці можна розділити на три групи:

- загрози впливу неякісної інформації (недостовірної, фальшивої, дезінформації) на особистість, суспільство, державу;

- загрози несанкціонованого і неправомірного впливу сторонніх осіб на інформацію і інформаційні ресурси (на виробництво інформації, інформаційні ресурси, на системи їхнього формування і використання);

- загрози інформаційним правам і свободам особистості (праву на виробництво, розповсюдження, пошук, одержання, передавання і використання інформації; праву на інтелектуальну власність на інформацію і речову власність на документовану інформацію; праву на особисту таємницю; праву на захист честі і достоїнства і т. ін.).

4.Які дії характерні для шкідливих програм?

Для шкідливих комп’ютерних програм характерно:

• швидке розмноження шляхом приєднання своїх копій до інших програм, копіювання на інші носії даних, пересилання копій комп’ютерними мережами;

• автоматичне виконання деструктивних дій, які вносять дезорганізацію в роботу комп’ютера:

знищення даних шляхом видалення файлів певних типів або форматування дисків;

внесення змін у файли, зміна структури розміщення файлів на диску;

зміна або повне видалення даних із постійної пам’яті;

зниження швидкодії комп’ютера, наприклад за рахунок заповнення оперативної пам’яті своїми копіями;

постійне (резидентне) розміщення в оперативній пам’яті від моменту звернення до ураженого об’єкта до моменту вимкнення комп’ютера, і ураження все нових і нових об’єктів;

примусове перезавантаження операційної системи;

блокування запуску певних програм;

збирання і пересилання копії даних комп’ютерними мережами, наприклад пересилання кодів доступу до секретних даних;

використання ресурсів уражених комп’ютерів для організації колективних атак на інші комп’ютери в мережах;

виведення звукових або текстових повідомлень, спотворення зображення на екрані монітора тощо.

5.На які види поділяються шкідливі програми за рівнем небезпечності дій? Які дії характерні для кожного з видів?

За рівнем небезпечності дій шкідливі програми розподіляють на:

• безпечні – проявляються відео та звуковими ефектами, не змінюють файлову систему, не ушкоджують файли і не виконують шпигунські дії;

• небезпечні – призводять до перебоїв у роботі комп’ютерної системи: зменшують розмір доступної оперативної пам’яті, перезавантажують комп’ютер тощо;

• дуже небезпечні – знищують дані з постійної та зовнішньої пам’яті, виконують шпигунські дії тощо.

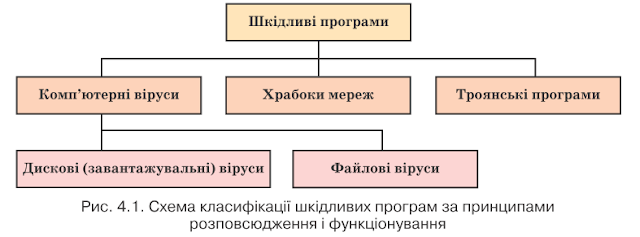

6.На які види поділяються шкідливі програми за принципами розповсюдження та функціонування? Які дії характерні для кожного з видів?

За принципами розповсюдження і функціонування шкідливі програми розподіляють

• комп’ютерні віруси – програми, здатні саморозмножуватися і виконувати несанкціоновані деструктивні дії на ураженому комп’ютері.

Серед них виділяють:

- дискові (завантажувальні) віруси – розмножуються копіюванням себе в службові ділянки дисків та інших змінних носіїв, яке відбувається під час спроби користувача зчитати дані з ураженого носія;

- файлові віруси – розміщують свої копії у складі файлів різного типу. Як правило, це файли готових до виконання програм із розширенням імені exe або com. Однак існують так звані макровіруси, що уражують, наприклад, файли текстових документів, електронних таблиць, баз даних тощо;

- хробаки (черв’яки) комп’ютерних мереж – пересилають свої копії комп’ютерними мережами з метою проникнення на віддалені комп’ютери. Більшість черв’яків поширюються, прикріпившись до файлів електронної пошти, електронних документів тощо. З ураженого комп’ютера хробаки намагаються проникнути на інші комп’ютери, використовуючи список електронних поштових адрес або іншими способами. Крім розмноження, черв’яки можуть виконувати деструктивні дії, які характерні для шкідливих програм;

- троянські програми – програми, що проникають на комп’ютери користувачів разом з іншими програмами, які користувач «отримує» комп’ютерними мережами. Шкідливі програми він отримує «в подарунок», так як у свій час захисники Трої отримали в подарунок від греків дерев’яного коня, всередині якого розміщалися грецькі воїни. Звідси й назва цього виду шкідливих програм. Як і інші шкідливі програми, троянські програми можуть виконувати зазначені вище деструктивні дії, але в основному їх використовують для виконання шпигунських дій.

Значна частина шкідливих програм у початкові періоди зараження не виконують деструктивних дій, а лише розмножуються. Це так звана пасивна фаза їхнього існування. Через певний час, у визначений день або по команді з комп’ютера в мережі шкідливі програми починають виконувати деструктивні дії – переходять в активну фазу свого існування.

Серед вірусів виділяють ті, що використовують спеціальні способи приховування своїх дій і знаходження в операційній системі комп’ютера:

• поліморфні (мутанти) – віруси, які при копіюванні змінюють свій вміст так, що кожна копія має різний розмір; їх важче визначити, використовуючи пошук за відомою довжиною коду вірусу;

• стелс (англ. stealth – хитрість, викрут, stealth virus – вірус (невидимка) – віруси, що намагаються різними засобами приховати факт свого існування в операційній системі. Наприклад, замість дійсного об’єкта, ураженого вірусом, антивірусній програмі надається для перевірки його неуражена копія.

На сьогодні найбільш розповсюдженими серед шкідливих програм є троянські програми та черв’яки

7.Як називаються програми, що використовуються для захисту компьютера від шкідливих програм? Наведіть приклади.

Антивірусна програма (антивірус) — спеціалізована програма для знаходження комп'ютерних вірусів, а також небажаних (шкідливих) програм загалом та відновлення заражених (модифікованих) такими програмами файлів, а також для профілактики — запобігання зараження (модифікації) файлів чи операційної системи шкідливим кодом.

Антивірусні компанії та програми

- AhnLab — Південна Корея

- ALWIL Software (avast!) — Чехія (безкоштовна та платна версії)

- AOL Virus Protection у складі AOL Safety and Security Center

- ArcaVir — Польща

- Authentium — Велика Британія

8.Які модулі можуть входити до складу програм захисту комп’ютера від шкідливих програм? Які дії вони виконують?

Мережевий екран-забезпечує виконання встановлених для програм комп'ютера правил доступу до мережі, блокує за потреби підозрілі з'єднання, відстежує надсилання програмами даних у мережі;

Файловий монітор (вартовий) — постійно (резидентно) знаходиться в оперативній пам'яті комп'ютера з моменту завантаження операційної системи та перевіряє всі файли і диски, відомості про які потрапляють в оперативну пам'ять, блокує дії, що можуть ідентифікуватись як дії шкідливої програми;

Поведінковий аналізатор (інспектор) — аналізує стан системних файлів і папок та порівнює їх зі станом, що був на початку роботи анти-вірусної програми. За певних змін, які характерні для діяльності шкідливих програм, виводить повідомлення про небезпеку ураження;

Поштовий фільтр — перевіряє пошту користувача на наявність шкідливих програм, забезпечує блокування надходження пошти з підозрілих сайтів або із сайтів, що надсилають спам;

USB-захист — здійснює перевірку підключення змінних носіїв даних, за потреби перевіряє їх на наявність шкідливих програм;

Евристичний аналізатор — проводить евристичний аналіз — пошук нових шкідливих програм за їх стандартними діями або фрагментами коду;

Антифішинг (англ. phishing від fishing — риболовля) — блокує сайти, призначені для викрадання персональних даних користувача з метою доступу до його рахунків;

Антиспам (англ. spam — нав'язлива реклама) — блокує проникнення рекламних повідомлень на комп'ютер користувача;

Батьківський контроль — надає батькам можливість контролювати за роботою дитини в комп'ютерній мережі;

Файл-шредер (англ. shredder — пристрій для подрібнення паперу) — забезпечує знищення даних з носіїв комп'ютера без можливості їх відновлення тощо.

Комментарии

Отправить комментарий